فعالسازی dnssec در سرور

DNSSEC مجموعه قابلیتهایی است که برای امنسازی تبادل اطلاعات DNS بهکار گرفته میشود. پروتکل DNS بهطور ذاتی فاقد توانایی احراز اصالت میباشد. در DNSSEC این مشکل با کمک امضای دیجیتال رفع شده است.

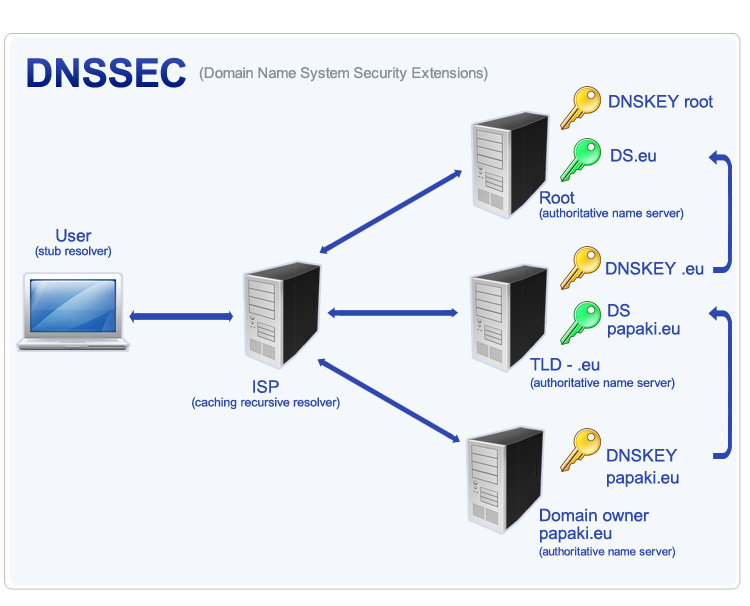

DNS از مدل کلاینت/سرور با به کارگیری عناصر زیر استفاده می کند.

STUB RESOLVER. این نقطه جایی است که کلاینت DNS در آن اطلاعات DNS را جستجو می کند. می توانید آن را تقریبا در تمام دستگاه هایی که به اینترنت متصل می شوند پیدا کنید.

AUTHORITATIVE NAME SERVER این مورد ارگانی را که اطلاعات DNS را در اختیار دارد به جهان معرفی می کند.

RECURSIVE NAME SERVER Stub resolver کوئری های DNS خود را به یک recursive name server ارسال می کند که لزوما جابجایی های DNS را انجام می دهد. کوئری های DNS را از تمام انواع دستگاه ها پذیرفته و پاسخ ها را با ارسال کوئری های DNS خود به چندین authoritative server پیگیری می کند. از آنجایی که مراجعاتی را که به جای کلاینت ها انجام می دهد ممکن است نیازمند چندین مرحله تکراری باشند، recursive name server نتایج همه پاسخ ها را به خاطر سپرده یا ذخیره می کند بدین ترتیب می تواند از این اطلاعات ذخیره شده برای بالا بردن سرعت پاسخگویی استفاده کند.recursive neme server ها در هر جایی که دستگاه های بسیاری برای اتصال به اینترنت وجود داشته باشد که نیاز به رزولوشن DNS داشته باشند، یافت می شوند.

برای مثال ISP ها recursive name server ها را به کار می برند تا کوئری های کاربران broadband خود را کنترل نمایند و شرکت ها آنها را اجرا می کنند تا به سوالات دستگاه های شبکه های خود پاسخ دهند. برای بالا بردن امنیت، DNSSEC یک امضای دیجیتال به اطلاعات ذخیره شده داخل DNS اضافه می کند. این امضای دیجیتالی به منظور تایید اعتبار اطلاعات، بررسی و اعتبار سنجی می شود – مثلا، برای بررسی اینکه آدرس IP بدست آمده پس از پیگیری اسم وبسایت در DNS ، کاربر را به مقصدهای مورد نظر هدایت می کند DNSSEC اطمینان حاصل می کند که داده DNS صحیح است بدین ترتیب ترافیک اینترنت (ای- میل، تبادلات میان یک سایت تجارت الکترونیک یا سایر سرویس های اینترنت) به سرورهای مناسب مسیردهی شده و به سمت سایت های غیرمجاز منحرف نمی شود DNSSEC دربرابر حملات شخص واسط و مسموم نمودن کش ، نمونه هایی که در آنها یک تبهکار سعی در وارد نمودن داده های مضر، یا مسموم، برای گمراه نمودن کاربران نهایی دارد، پشتیبانی می کند.

موجودیتی که جستجوی DNS را انجام می دهد، اعتبار سنجی DNSSEC را نیز انجام می دهد تا اعتبار داده های دریافتی را تایید کرده و یکپارچگی آنها را بررسی نماید. سیستم کاربر نهایی نیز می تواند این اعتبار سنجی را انجام دهد ولی در پیاده سازی کنونی DNSSEC، اعتبار سنجی در recursive name server انجام می شود.

بدون حفاظت DNSSEC، کاربران نهایی ممکن است به یک سایت مخرب هدایت شوند و اطلاعات حساسی مانند اطلاعات شغلی یا کدهای ملی یا سایر شماره های امنیتی ملی خود را در این سایت های غیر مجاز وارد کنند. از آنجایی که کاربران بطور بالقوه ای با سرقت هویت و سایر خسارات روبرو می شوند، شرکت هایی که سایت هایشان بطورغیر قانونی کپی سازی شده است در پشتیبانی از کاربرانشان از اعتماد کمتری برخوردار می شوند، مانند ISP هایی که کاربران نهایی برای ارتباطات اینترنتی خود به آنها متکی هستند.

برای فعالسازی ان مقدار زیر را در فایل named.conf در قسمت option قرار می دهیم و سرویس named را ریستارت میکنیم:

dnssec-enable yes;

dnssec-validation yes;

dnssec-lookaside auto;